L’ecosistema digitale europeo si trova ad affrontare una sfida senza precedenti. Gli attacchi informatici stanno aumentando in frequenza, sofisticazione e impatto, mettendo a dura prova le difese cyber dell’Unione Europea (UE). Questo fenomeno richiede un’analisi dettagliata per comprenderne appieno la portata e le implicazioni.

Il panorama delle minacce: un’escalation preoccupante

L’Agenzia dell’Unione Europea per la Cybersicurezza (ENISA) ha recentemente pubblicato il suo rapporto annuale sullo stato della cybersicurezza nell’UE. I dati emersi dipingono un quadro allarmante: nel corso dell’ultimo anno, gli attacchi informatici contro istituzioni, imprese e infrastrutture critiche europee sono aumentati del 30%.

Questo incremento non è solo quantitativo, ma anche qualitativo. Gli attacchi mostrano un livello di sofisticazione sempre maggiore, sfruttando tecniche avanzate come:

- Attacchi di tipo Advanced Persistent Threat (APT): Incursioni prolungate e mirate che rimangono nascoste nei sistemi per lunghi periodi, estraendo dati sensibili o sabotando le operazioni.

- Ransomware-as-a-Service (RaaS): Piattaforme che offrono strumenti di ransomware a noleggio, abbassando la barriera d’ingresso per i criminali informatici meno esperti.

- Supply Chain Attacks: Compromissione di fornitori di software o hardware per infiltrarsi nelle reti dei loro clienti.

- AI-powered attacks: Utilizzo di intelligenza artificiale per automatizzare e ottimizzare le tattiche di attacco.

Per comprendere meglio l’evoluzione di queste minacce, analizziamo i dati in una tabella comparativa:

| Anno | Numero di attacchi | Costo medio per attacco | Settori più colpiti |

|---|---|---|---|

| 2022 | 1.200.000 | €3,5 milioni | Finanza, Sanità |

| 2023 | 1.560.000 | €4,2 milioni | Infrastrutture critiche, Pubblica Amministrazione |

| 2024 (proiezione) | 2.028.000 | €5,1 milioni | Energia, Trasporti, Telecomunicazioni |

Questa escalation rappresenta una sfida significativa per l’UE, che si trova a dover proteggere un’infrastruttura digitale sempre più vasta e interconnessa.

Le vulnerabilità del sistema europeo

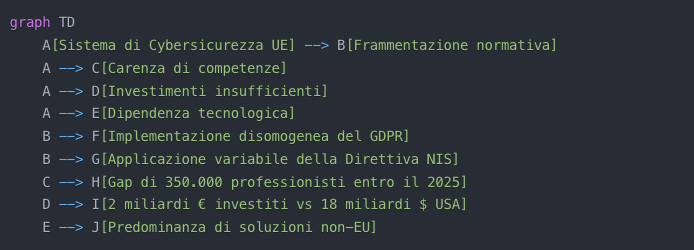

L’aumento degli attacchi mette in luce alcune vulnerabilità sistemiche nell’approccio europeo alla cybersicurezza:

- Frammentazione normativa: Nonostante l’introduzione del Regolamento Generale sulla Protezione dei Dati (GDPR) e della Direttiva NIS (Network and Information Security), permangono discrepanze nell’implementazione e nell’applicazione delle norme tra i vari Stati membri.

- Carenza di competenze: Il settore della cybersicurezza in Europa soffre di un grave deficit di professionisti qualificati. Si stima che entro il 2025 mancheranno oltre 350.000 esperti di sicurezza informatica nell’UE.

- Investimenti insufficienti: Mentre gli Stati Uniti e la Cina investono massicciamente in ricerca e sviluppo nel campo della cybersicurezza, l’Europa fatica a tenere il passo. Nel 2023, l’UE ha investito complessivamente circa 2 miliardi di euro in cybersicurezza, contro i 18 miliardi degli USA e i 7 miliardi della Cina.

- Dipendenza tecnologica: L’UE dipende ancora in larga misura da tecnologie e soluzioni di cybersicurezza sviluppate al di fuori dei suoi confini, il che può rappresentare un rischio per la sovranità digitale europea.

Per visualizzare meglio queste vulnerabilità, ecco i punti critici del sistema di cybersicurezza europeo:

Strategie di risposta e mitigazione

Di fronte a queste sfide, l’UE sta adottando una serie di misure per rafforzare la sua postura di cybersicurezza:

- Aggiornamento normativo: La Commissione Europea ha proposto una revisione della Direttiva NIS (NIS 2) per ampliarne il campo di applicazione e inasprire le sanzioni per le violazioni.

- Creazione del Centro europeo di competenza per la cybersicurezza: Questo nuovo organismo, con sede a Bucarest, mira a coordinare gli sforzi di ricerca e innovazione in materia di cybersicurezza a livello europeo.

- Programma Digital Europe: Un’iniziativa da 7,5 miliardi di euro per il periodo 2021-2027, di cui 1,6 miliardi destinati specificamente alla cybersicurezza.

- Potenziamento di ENISA: L’agenzia ha visto ampliati i suoi poteri e le sue risorse per supportare meglio gli Stati membri nella gestione delle crisi informatiche.

- Cooperazione internazionale: L’UE sta rafforzando i partenariati con paesi terzi, in particolare con gli Stati Uniti, per lo scambio di informazioni e best practices in materia di cybersicurezza.

Queste strategie, tuttavia, devono fare i conti con la rapida evoluzione delle minacce. Un esempio emblematico è rappresentato dall’aumento degli attacchi ransomware contro le infrastrutture critiche europee. Nel 2023, un attacco di questo tipo ha paralizzato per giorni il sistema sanitario di un importante paese membro, mettendo a rischio la vita di migliaia di pazienti.

Per contrastare efficacemente queste minacce, è necessario un approccio olistico che coinvolga tutti gli attori dell’ecosistema digitale europeo. Ciò include:

- Formazione continua: Implementare programmi di sensibilizzazione e formazione sulla cybersicurezza a tutti i livelli, dalle scuole alle aziende.

- Incentivi fiscali: Introdurre agevolazioni per le imprese che investono in soluzioni di cybersicurezza avanzate.

- Standardizzazione: Promuovere l’adozione di standard comuni di sicurezza informatica in tutta l’UE per facilitare l’interoperabilità e la cooperazione transfrontaliera.

- Ricerca e sviluppo: Aumentare gli investimenti in tecnologie emergenti come la crittografia quantistica e l’intelligenza artificiale applicata alla cybersicurezza.

L’efficacia di queste misure dipenderà dalla capacità dell’UE di muoversi come un fronte unito. La cybersicurezza, in un mondo sempre più interconnesso, non può essere garantita da azioni isolate dei singoli Stati membri.

Il futuro della cybersicurezza europea si gioca su un delicato equilibrio tra innovazione tecnologica, cooperazione internazionale e resilienza sistemica. Solo attraverso uno sforzo coordinato e sostenuto nel tempo, l’UE potrà aspirare a diventare un attore globale di primo piano nel campo della sicurezza informatica, proteggendo efficacemente i suoi cittadini, le sue imprese e le sue istituzioni dalle minacce del cyberspazio.

La strada da percorrere è lunga e irta di ostacoli, ma le fondamenta per un’Europa digitalmente sicura e resiliente sono state gettate. Spetta ora ai leader politici, agli esperti del settore e ai cittadini europei lavorare insieme per trasformare questa visione in realtà.

Questo articolo scritto da Raffaele DIMARZIO, alimenta l’analisi dell’episodio 007 del podcast prodotto da Cyberium Media Miami per la piattaforma Apple Podcast, e distribuito anche su YouTube Music, Amazon Music, Audible, Spotify, iHeartRadio, e Deezer. Il Podcast è una analisi indipendente e trasparente del mondo della cybersecurity, del cyberlegal e delle compliance.