L’Internet Archive, una delle principali istituzioni dedicate alla preservazione digitale della conoscenza e della cultura globale, ha recentemente subito una significativa violazione dei dati che ha compromesso le informazioni personali di oltre 31 milioni di utenti. Questo incidente, rilevato nelle ultime settimane, ha portato all’esposizione di dati quali nomi, indirizzi email, cronologia delle attività online e persino password cifrate, che potrebbero tuttavia essere vulnerabili ad attacchi di forza bruta. L’organizzazione ha immediatamente notificato gli utenti, consigliando di cambiare le credenziali compromesse e di attivare l’autenticazione a due fattori. Tuttavia, la portata di questa violazione solleva importanti domande sulle misure di sicurezza adottate e sulla loro adeguatezza di fronte alle crescenti minacce cibernetiche.

Descrizione dell’Attacco

L’attacco ha sfruttato una vulnerabilità di tipo SQL Injection, una tecnica che consente agli aggressori di iniettare codice malevolo nei moduli di input di una pagina web, come campi di login o ricerca. Una volta inserito, il codice SQL ha permesso agli aggressori di ottenere l’accesso al database sottostante e di estrarre informazioni sensibili degli utenti registrati. L’SQL Injection rappresenta una delle vulnerabilità più datate e, tuttavia, ancora tra le più utilizzate a causa della sua elevata efficacia. Questo tipo di attacco dimostra come anche piattaforme di importanza cruciale come l’Internet Archive possano trascurare aspetti fondamentali della sicurezza informatica, esponendo milioni di dati a potenziali rischi.

L’attacco ha evidenziato le carenze nelle pratiche di sicurezza del sito. Sebbene le password degli utenti fossero cifrate, la vulnerabilità SQL Injection ha permesso di aggirare i meccanismi difensivi presenti, rendendo necessario un esame più profondo delle metodologie di sicurezza adottate. La prevenzione di attacchi di questo tipo richiede un approccio multilivello, che includa l’uso di tecniche di codifica sicura, come i prepared statements e le query parametrizzate, nonché audit regolari di sicurezza. La mancata implementazione di questi standard rappresenta un evidente punto di debolezza per molte organizzazioni.

Analisi Tecnica: SQL Injection e Misure di Prevenzione

La vulnerabilità sfruttata, nota come SQL Injection, è storicamente una delle più pericolose minacce alla sicurezza delle applicazioni web. In un attacco SQL Injection, un attore malevolo invia comandi SQL manipolati tramite input non controllati all’interno di una pagina web, con l’obiettivo di ottenere accesso non autorizzato al database. Un esempio comune è l’iniezione di istruzioni SQL come “‘ OR ‘1’=’1” per aggirare il sistema di autenticazione. Questa vulnerabilità emerge principalmente dalla mancanza di una corretta sanitizzazione degli input da parte dell’applicazione, che consente a input arbitrari di alterare il comportamento del database in modi non previsti.

Il caso dell’Internet Archive mette in luce come l’adozione di meccanismi di prevenzione noti avrebbe potuto evitare l’intera compromissione. I prepared statements e le query parametrizzate sono fondamentali per assicurarsi che qualsiasi input dell’utente venga trattato esclusivamente come dati e non come istruzioni da eseguire. Questi strumenti, insieme a tecniche di validazione degli input e all’uso di firewall applicativi (WAF), costituiscono le principali contromisure per proteggere le applicazioni web dagli attacchi SQL Injection. Inoltre, la revisione continua del codice e l’implementazione di penetration testing regolari sono indispensabili per ridurre il rischio di vulnerabilità non rilevate.

Esempi Storici di Attacchi Simili

Gli attacchi SQL Injection sono tra le vulnerabilità più longeve nel panorama della sicurezza informatica. Fin dalla loro prima identificazione alla fine degli anni ’90, questi attacchi sono diventati una delle tecniche più comuni utilizzate dai cybercriminali per compromettere i sistemi web. L’evoluzione di questi attacchi mostra come, nonostante le misure di sicurezza sempre più sofisticate, gli attori malintenzionati continuino a sfruttare le debolezze dell’input non filtrato.

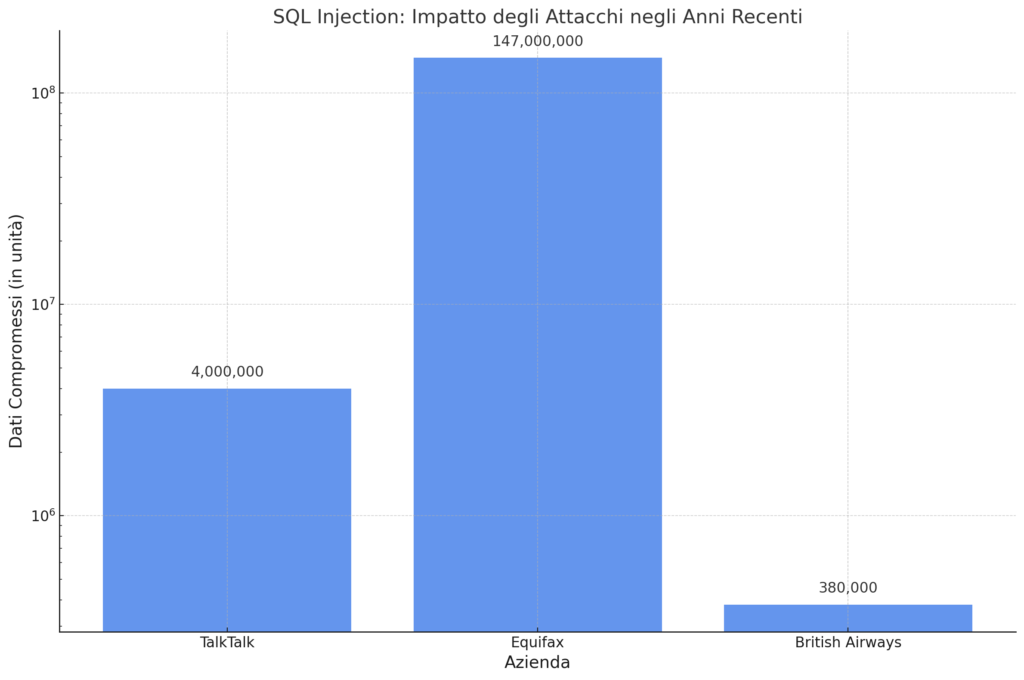

Tabella di Rappresentazione del Trend su campione

| Anno | Azienda | Tipo di Attacco | Dati Compromessi |

|---|---|---|---|

| 2015 | TalkTalk | SQL Injection | 4 milioni di utenti |

| 2017 | Equifax | SQL Injection | 147 milioni di utenti |

| 2018 | British Airways | SQL Injection + XSS | 380.000 dati di pagamento |

Rappresentazione Grafica del Trend su campione

SQL Injection: Impatto degli Attacchi negli Anni Recenti

Nel dettaglio :

- British Airways (2018): Sebbene non direttamente associato esclusivamente a SQL Injection, l’attacco del 2018 a British Airways dimostrò l’inefficacia delle misure di sicurezza contro exploit che includono anche varianti di SQL Injection e tecniche di cross-site scripting (XSS). Questo attacco compromise i dati di pagamento di circa 380.000 clienti.

- TalkTalk (2015): La compagnia di telecomunicazioni britannica subì una violazione dei dati tramite SQL Injection, che compromise circa 4 milioni di utenti. Questo attacco evidenziò carenze significative nelle pratiche di sicurezza aziendale, come l’assenza di query parametrizzate e audit di sicurezza regolari.

- Equifax (2017): Uno degli attacchi più devastanti nella storia recente, la violazione di Equifax, espose dati personali di circa 147 milioni di individui. L’attacco SQL Injection utilizzato rappresentò una grave falla nella gestione della sicurezza, causata dalla mancata applicazione di patch correttive tempestive.

Dinamiche Operative di un Attacco SQL Injection

Per comprendere meglio l’attacco che ha colpito l’Internet Archive, è utile esplorare le dinamiche operative di un SQL Injection. Un aggressore inizia con una fase di ricognizione, in cui analizza il sito web alla ricerca di potenziali punti deboli, come form di login, campi di ricerca o URL non protetti. Utilizzando strumenti come sqlmap, un software open-source comunemente impiegato per automatizzare il processo di rilevamento delle vulnerabilità SQL, l’attaccante può identificare e sfruttare questi punti deboli per accedere a dati sensibili. È altamente probabile che un attacco di questo tipo sia stato eseguito contro l’Internet Archive, sfruttando input non adeguatamente sanitizzati per ottenere l’accesso al database. Questo scenario sottolinea la necessità di adottare approcci proattivi alla sicurezza, tra cui l’implementazione di controlli automatizzati e la formazione continua dei team di sviluppo.

Secondo il report OWASP del 2023, oltre il 60% delle vulnerabilità rilevate nelle applicazioni web è riconducibile a input non validati o non filtrati correttamente. Questo dato evidenzia come le pratiche di validazione e sanitizzazione siano fondamentali per garantire la sicurezza delle applicazioni moderne. Mentre tecniche come la crittografia delle password e l’autenticazione a due fattori costituiscono elementi cruciali nella protezione degli utenti, la prevenzione degli attacchi di tipo SQL Injection richiede interventi specifici sin dalla fase di sviluppo del software. È essenziale che gli sviluppatori comprendano l’importanza di una gestione corretta degli input e delle query, e che siano formati sulle migliori pratiche di sicurezza per evitare errori comuni che possano compromettere l’intera infrastruttura.

La lezione principale da trarre da questo incidente è che la sicurezza deve essere considerata come una componente integrale del ciclo di vita dello sviluppo software. La sicurezza non può essere relegata a un aspetto secondario o posticipata a una fase successiva, ma deve essere presente fin dall’inizio del processo di progettazione. L’Internet Archive, in quanto risorsa critica per la preservazione della conoscenza e della cultura digitale, deve assicurarsi che la sicurezza dei dati degli utenti sia sempre una priorità assoluta. Ciò implica non solo l’implementazione di misure tecniche avanzate, ma anche un cambiamento culturale all’interno dell’organizzazione, che ponga la sicurezza al centro delle strategie operative e delle decisioni quotidiane.

Questo articolo scritto da Raffaele DI MARZIO (https://www.linkedin.com/in/raffaeledimarzio/), può essere utilizzato per le analisi AI del podcast prodotto da Cyberium Media Miami per la piattaforma Apple Podcast, e distribuito anche su YouTube, YouTube Music, Amazon Music, Audible, Spotify, iHeartRadio, e Deezer. Il Podcast è una analisi indipendente e trasparente del mondo della cybersecurity, del cyberlegal e delle compliance, ed esplora le riflessioni e contenuti dell’autore attraverso analisi e tecniche di intelligenza artificiale, basate su da Gemini Pro. Tutti i podcast sono disponibili qui: https://technocratico.it/cyberium-podcast/