La guerra informatica si configura sempre più come un’arma a doppio taglio nel contesto geopolitico contemporaneo, evolvendosi in una dimensione strategica di primaria importanza per la ridefinizione degli equilibri internazionali. Recentemente, un episodio significativo di cyberwarfare ha evidenziato la complessità e l’effetto devastante degli attacchi informatici in ambito geopolitico, mettendo in luce le profonde implicazioni che tali attacchi possono avere sull’ordine globale.

Come riportato da Modern Diplomacy, le tensioni tra stati si stanno intensificando anche nel dominio digitale, con attacchi cyber mirati che assumono un ruolo centrale nelle strategie di guerra non convenzionale. Questa tipologia di conflitto, condotta attraverso reti informatiche e infrastrutture digitali, si caratterizza per operazioni che spaziano dalla raccolta di informazioni sensibili al sabotaggio di infrastrutture critiche, con effetti sistemici che travalicano il mero contesto digitale. Gli attacchi cyber non mirano più esclusivamente a istituzioni governative o grandi aziende tecnologiche, ma colpiscono anche infrastrutture essenziali e settori industriali strategici, avendo un impatto diretto sulla vita quotidiana delle persone. La natura asimmetrica di questi attacchi consente a gruppi di hacker, spesso con risorse limitate ma con competenze tecniche avanzate, di infliggere danni significativi, sfruttando le vulnerabilità sistemiche in modo sofisticato. La complessità e l’evoluzione continua delle tecniche di attacco fanno sì che la guerra informatica rappresenti una delle sfide più grandi e dinamiche per la sicurezza internazionale, richiedendo una risposta coordinata e multidisciplinare.

Caso di Studio: Attacco a un’Infrastruttura Energetica

Nel caso specifico analizzato, il bersaglio era costituito da un’infrastruttura di controllo energetico di un paese, un obiettivo strategico cruciale per la sicurezza nazionale. L’attacco, attribuito a un gruppo di hacker con presunte connessioni governative, ha compromesso i sistemi di gestione delle reti elettriche, interrompendo il funzionamento di diverse stazioni di distribuzione per molte ore e causando disagi significativi alla popolazione locale. Questo evento ha messo in luce non solo le carenze della sicurezza informatica nelle infrastrutture critiche, ma ha anche evidenziato la vulnerabilità delle popolazioni civili agli effetti diretti degli attacchi cyber, i quali possono compromettere servizi essenziali come la fornitura di energia elettrica, le comunicazioni, i trasporti e la sicurezza pubblica. Tale attacco costituisce un chiaro esempio di come la guerra informatica non sia più limitata a operazioni di spionaggio o sabotaggi di lieve entità, ma rappresenti una minaccia concreta all’integrità e al benessere delle nazioni, imponendo sfide significative alle capacità di risposta degli stati coinvolti. Gli attacchi informatici contro infrastrutture energetiche sono particolarmente pericolosi perché possono destabilizzare un intero paese, minando la fiducia della popolazione nelle istituzioni e provocando un effetto domino su altre infrastrutture vitali, con conseguenze economiche, politiche e sociali di vasta portata.

Analisi Tecnica dell’Attacco

L’attacco rivolto al sistema di controllo energetico ha sfruttato una serie di vulnerabilità intrinseche nelle architetture SCADA (Supervisory Control And Data Acquisition). Questi sistemi, che vengono utilizzati per il monitoraggio e il controllo di infrastrutture industriali critiche, sono stati originariamente progettati con una scarsa attenzione alla sicurezza informatica, essendo stati concepiti per operare in ambienti isolati e chiusi, privi di connessione alle reti pubbliche. Tuttavia, con l’aumento delle esigenze di efficienza operativa e di flessibilità, molte di queste infrastrutture sono state integrate con sistemi IT tradizionali, ampliando notevolmente la superficie di attacco disponibile per i cybercriminali. La mancanza di una segmentazione adeguata delle reti e l’uso di protocolli di comunicazione obsoleti e privi di misure di sicurezza adeguate hanno facilitato l’accesso degli aggressori. A ciò si aggiunge la scarsa consapevolezza e formazione del personale sulle migliori pratiche di sicurezza informatica, che ha ulteriormente contribuito al successo dell’attacco.

Dal punto di vista tecnico, il gruppo di hacker ha utilizzato una combinazione di tecniche avanzate di spear-phishing e malware personalizzato, progettato specificamente per infiltrarsi nei sistemi SCADA e manipolare i parametri critici delle stazioni di controllo. Lo spear-phishing è stato impiegato per compromettere inizialmente i dispositivi degli operatori del sistema, sfruttando la fiducia riposta nelle comunicazioni ricevute per accedere alle reti interne. Questa tecnica, basata su email altamente mirate contenenti allegati infetti o link malevoli, ha consentito agli aggressori di ottenere credenziali valide e di infiltrarsi nelle reti aziendali. Una volta penetrati, gli hacker hanno utilizzato malware per comunicare direttamente con i controller logici programmabili (PLC), i componenti operativi chiave delle reti elettriche, alterando la loro configurazione e provocando blackout nelle aree servite. Questo tipo di attacco non solo dimostra la vulnerabilità dei sistemi SCADA, ma evidenzia anche la capacità degli aggressori di comprendere a fondo le peculiarità tecniche delle infrastrutture critiche, adottando un approccio mirato e sofisticato. Gli hacker non si limitano a sfruttare vulnerabilità tecniche, ma acquisiscono anche una comprensione approfondita dei processi operativi e delle dinamiche interne, rendendo gli attacchi sempre più complessi e difficili da prevenire.

Uno degli aspetti più sofisticati di questo attacco è stato l’uso di tecniche di persistence per mantenere l’accesso ai sistemi compromessi anche dopo i primi tentativi di mitigazione da parte dei team di sicurezza. Il malware ha impiegato metodologie avanzate di offuscamento per evitare il rilevamento, tra cui l’uso di tecniche di polimorfismo che consentono al codice malevolo di cambiare la propria firma ogni volta che viene eseguito, rendendo estremamente difficile l’identificazione tramite strumenti antivirus convenzionali. Queste tecniche di evasione sono state ulteriormente supportate dall’uso di infrastrutture di command and control (C2) decentralizzate, che hanno permesso al malware di ricevere istruzioni da server remoti diversi, aumentando la resilienza e la flessibilità dell’attacco. Inoltre, gli hacker hanno sfruttato una vulnerabilità zero-day nel software di gestione SCADA, per la quale non era ancora stata rilasciata una patch, aumentando l’efficacia dell’attacco e la componente sorpresa. Questo elemento si è rivelato fondamentale per ottenere un vantaggio strategico, consentendo agli aggressori di penetrare nei sistemi senza incontrare resistenza significativa. Le vulnerabilità zero-day sono particolarmente insidiose poiché, essendo sconosciute al fornitore, non possono essere prevenute con le soluzioni di sicurezza tradizionali e richiedono un approccio proattivo e sofisticato da parte dei team di difesa.

Simulazione schematica di uno Scenario di Attacco e Compromissione ad un Sistema di Controllo Energetico

1. Fase di Ricognizione

- Identificazione del Bersaglio: Gli aggressori identificano l’azienda energetica come obiettivo principale, raccogliendo informazioni su dipendenti chiave, come amministratori di sistema, ingegneri e operatori. Utilizzano fonti pubbliche come LinkedIn, comunicati stampa e siti web aziendali per raccogliere dati.

- Mappatura della Rete: Gli aggressori usano strumenti come Shodan e Censys per individuare dispositivi esposti (come gateway VPN e endpoint di sistemi ICS) accessibili tramite Internet.

2. Fase di Accesso Iniziale

- Campagna di Spear-Phishing: Viene orchestrato un attacco di spear-phishing mirato a comprometter un dipendente con elevati privilegi di accesso, come un operatore o un ingegnere. Gli aggressori inviano email camuffate da aggiornamenti aziendali urgenti con allegati o link dannosi.

- Compromissione di un Dispositivo: Quando il dipendente clicca sull’allegato o sul link, un payload malevolo (RAT – Remote Access Trojan) viene installato, consentendo agli aggressori di accedere alla macchina.

3. Stabilire una Presenza

- Raccolta delle Credenziali: Dopo aver ottenuto accesso alla macchina del dipendente, il malware inizia a raccogliere credenziali usando strumenti come Mimikatz per estrarre le password salvate o tramite keylogging.

- Accesso VPN: Utilizzando le credenziali rubate, gli aggressori ottengono accesso VPN alla rete interna, espandendo così la loro presenza.

4. Movimento Laterale

- Scansione della Rete e Pivoting: Gli aggressori utilizzano strumenti come Nmap e BloodHound per mappare la rete interna e identificare obiettivi di valore, come i server SCADA che gestiscono la distribuzione dell’energia.

- Accesso ai Sistemi SCADA: Gli aggressori si spostano lateralmente nella rete per raggiungere i server SCADA utilizzando protocolli RDP o altre tecniche, sfruttando configurazioni errate e la mancanza di una segmentazione adeguata della rete.

5. Compromissione dei Sistemi SCADA

- Distribuzione di Malware Personalizzato: Gli aggressori distribuiscono un malware specificamente progettato per comunicare con i controller logici programmabili (PLC). Questo malware può modificare o interrompere i segnali di dati tra SCADA e PLC.

- Manipolazione dei Parametri di Controllo: Gli aggressori alterano parametri critici dei PLC per influenzare la distribuzione dell’energia, causando picchi di carico che portano a blackout in diverse aree.

6. Persistenza

- Tecniche di Offuscamento del Malware: Gli aggressori utilizzano tecniche polimorfiche, facendo sì che il malware cambi la propria firma a ogni esecuzione per evitare il rilevamento da parte degli antivirus.

- Backdoor Nascoste: Viene stabilita una backdoor nascosta su uno dei server SCADA per consentire agli aggressori di rientrare nel sistema anche dopo che alcune parti dell’attacco sono state scoperte.

7. Command and Control (C2)

- Canali di C2 Decentralizzati: Il malware comunica con server di command and control multipli per ricevere istruzioni, il che rende difficile il completo abbattimento dell’infrastruttura degli aggressori. Le comunicazioni avvengono attraverso canali crittografati, nascosti nel traffico web legittimo.

8. Esecuzione dell’Attacco

- Scatenare l’Attacco: Gli aggressori inviano un comando dal server di C2 per attivare la manipolazione dei PLC.

- Blackout Energetico: La manipolazione improvvisa del carico elettrico crea squilibri che portano alla chiusura di diverse sottostazioni energetiche, causando blackout nelle regioni colpite e influenzando servizi essenziali come ospedali e trasporti.

9. Copertura delle Tracce

- Eliminazione dei Log: Gli aggressori cancellano o alterano i log di sistema per coprire le loro tracce e rendere difficile un’indagine forense.

- Corruzione dei Dati: Per rallentare la risposta e la ripresa del sistema, gli aggressori corrompono i file di configurazione dei server SCADA, rendendo complicato il ripristino dei servizi.

10. Analisi dell’Impatto

- Disservizi: Il blackout causa gravi interruzioni, portando a perdite economiche e danni infrastrutturali, oltre a minare la fiducia del pubblico.

- Difficoltà di Risposta: I team di sicurezza sono sopraffatti dalla complessità dell’attacco, che richiede una stretta collaborazione tra team IT e OT. Il recupero è complicato dalla necessità di ripristinare i sistemi senza creare ulteriori squilibri di carico.

Elementi Chiave dell’Attacco

1. Sofisticazione:

- L’attacco dipende fortemente dalla capacità di integrarsi nel contesto dell’obiettivo, evadere il rilevamento e mantenere una persistenza.

2. Falle Difensive:

- Mancanza di segmentazione della rete tra reti IT e OT.

- Insufficiente logging e monitoraggio che consente agli aggressori di eliminare le prove.

- Carenza di formazione del personale su come riconoscere le tecniche di spear-phishing.

3. Tattiche Avanzate:

- L’uso di vulnerabilità zero-day aumenta la probabilità di successo dell’attacco poiché queste non sono note ai fornitori e non possono essere patchate.

- Malware polimorfico per evitare soluzioni antivirus tradizionali.

- Infrastruttura di command and control decentralizzata che complica la risposta agli incidenti.

Questa simulazione fornisce una comprensione concettuale di come un attacco alle infrastrutture critiche potrebbe svilupparsi, evidenziando metodi e strumenti utilizzati dagli aggressori, nonché le potenziali conseguenze. Se hai bisogno di ulteriori approfondimenti o un diagramma che descriva visivamente queste fasi, fammelo sapere.

Come migliorare la sicurezza dei sistemi SCADA (Supervisory Control And Data Acquisition) con un approccio multilivello.

Di seguito, vengono presentate alcune strategie fondamentali:

1. Segmentazione della Rete

- Separazione delle Reti IT e OT: È essenziale segmentare la rete operativa (OT) dalla rete IT tradizionale. Questo riduce la superficie di attacco e impedisce agli aggressori che hanno compromesso una parte della rete di spostarsi facilmente verso i sistemi SCADA.

- Zonizzazione: Creare zone di sicurezza all’interno della rete OT, utilizzando firewall industriali per separare segmenti critici e minimizzare l’impatto di un’eventuale intrusione.

2. Protezione e Monitoraggio dell’Accesso

- Controllo degli Accessi: Implementare un controllo rigoroso degli accessi basato sul principio del minimo privilegio, assegnando a ciascun operatore i soli permessi necessari per svolgere il proprio lavoro.

- Autenticazione a Due Fattori (2FA): Utilizzare l’autenticazione a due fattori per proteggere l’accesso remoto ai sistemi SCADA, rendendo più difficile l’uso delle credenziali rubate.

- Gestione delle Identità: Utilizzare strumenti di gestione delle identità e degli accessi (IAM) per controllare chi può accedere ai sistemi e per tracciare ogni attività svolta.

3. Segmentazione Fisica e Virtuale

- Segmentazione Fisica: Mantenere sistemi SCADA fisicamente separati dalle reti aziendali dove possibile, utilizzando canali di comunicazione dedicati.

- Utilizzo di VPN e VLAN: Per la connessione remota ai sistemi SCADA, utilizzare VPN sicure e VLAN per segmentare ulteriormente le comunicazioni, aumentando così la difficoltà di un attacco.

4. Aggiornamento e Patching Costante

- Aggiornamenti Regolari: Assicurarsi che il software SCADA, il sistema operativo e tutti i componenti correlati siano aggiornati regolarmente con le ultime patch di sicurezza. Le vulnerabilità non patchate sono un vettore comune per gli attacchi.

- Gestione delle Vulnerabilità: Implementare un programma di gestione delle vulnerabilità che includa la scansione periodica dei sistemi SCADA per identificare e correggere falle di sicurezza.

5. Monitoraggio e Rilevamento delle Minacce

- Intrusion Detection Systems (IDS): Implementare sistemi di rilevamento delle intrusioni (IDS) specifici per reti industriali che possano monitorare anomalie e attività sospette nella rete SCADA.

- Network Traffic Analysis: Monitorare costantemente il traffico di rete per rilevare comportamenti anomali, come cambiamenti improvvisi nei dati o comunicazioni con server esterni sconosciuti.

- Security Information and Event Management (SIEM): Utilizzare sistemi SIEM per centralizzare e analizzare i log dei dispositivi SCADA, migliorando la capacità di rilevamento di minacce in tempo reale.

6. Sicurezza Fisica

- Accesso Fisico Controllato: Proteggere fisicamente i sistemi SCADA, garantendo che solo personale autorizzato abbia accesso ai server, ai PLC e ad altri componenti sensibili.

- Protezione delle Sale di Controllo: Assicurarsi che le sale di controllo SCADA siano adeguatamente protette, ad esempio utilizzando badge elettronici, controlli biometrici, e sistemi di videosorveglianza.

7. Backup e Piani di Continuità Operativa

- Backup Regolari: Effettuare backup regolari delle configurazioni di sistema e dei dati di controllo. Conservare questi backup sia in loco che in posizioni remote sicure, per consentire il ripristino in caso di compromissione.

- Piani di Continuità e Recupero: Sviluppare e testare regolarmente piani di continuità operativa e piani di recupero d’emergenza, assicurandosi che il personale sia preparato a gestire scenari di crisi e a ripristinare le operazioni in modo rapido ed efficace.

8. Formazione del Personale

- Sensibilizzazione alla Sicurezza: Formare il personale su come identificare e gestire tentativi di phishing e altre tecniche di social engineering. Un personale ben formato è la prima linea di difesa contro attacchi di spear-phishing.

- Simulazioni di Incidenti: Condurre simulazioni di attacco periodiche per valutare la prontezza dei team di sicurezza e migliorare i protocolli di risposta agli incidenti.

9. Uso di Tecniche di Sicurezza Avanzate

- Whitelisting delle Applicazioni: Limitare i programmi che possono essere eseguiti sui dispositivi SCADA tramite un sistema di whitelisting delle applicazioni, in modo da ridurre il rischio di esecuzione di malware.

- Crittoanalisi e Cifratura dei Dati: Implementare la crittografia per proteggere le comunicazioni tra i componenti SCADA, specialmente quando viaggiano attraverso reti esterne. La cifratura rende più difficile per gli aggressori l’intercettazione dei dati sensibili.

10. Collaborazione e Condivisione di Informazioni

- Collaborazione con Enti e Settori: Collaborare con agenzie governative, consorzi industriali e altre aziende del settore per condividere informazioni sugli attacchi e sulle migliori pratiche di difesa.

- Certificazioni e Conformità: Aderire agli standard internazionali di sicurezza, come ISO/IEC 62443, che forniscono linee guida specifiche per la protezione dei sistemi di controllo industriale.

Riflessioni, altri esempi e Lezioni Apprese

La guerra informatica non si limita più al semplice spionaggio o alla sottrazione di dati. Gli attacchi contro le infrastrutture critiche costituiscono una realtà concreta che minaccia direttamente la vita quotidiana delle persone e la stabilità dei governi. Il panorama della sicurezza è in continua evoluzione, e la consapevolezza delle vulnerabilità rappresenta solo il primo passo per sviluppare strategie di difesa più efficaci. Tuttavia, come spesso accade nel campo della cybersicurezza, l’approccio più efficace è costituito da una combinazione di prevenzione, formazione e prontezza operativa.

È necessario promuovere un coordinamento tra il settore pubblico e quello privato, incentivando la condivisione di informazioni e best practice per migliorare la resilienza delle infrastrutture critiche. Inoltre, l’adozione di normative più stringenti in materia di sicurezza per le aziende che gestiscono risorse strategiche potrebbe costituire una leva importante per ridurre il rischio complessivo e garantire una protezione più efficace contro gli attacchi informatici. I governi devono investire in ricerca e sviluppo per migliorare la resilienza delle infrastrutture critiche e collaborare con partner internazionali per affrontare le minacce globali. La creazione di centri di competenza nazionali e sovranazionali dedicati alla sicurezza delle infrastrutture critiche potrebbe rappresentare un passo avanti significativo nella costruzione di un ecosistema di difesa robusto e interconnesso.

| Attacco | Tecnica utilizzata | Obiettivo | Conseguenze |

|---|---|---|---|

| Ucraina 2015 | Spear-phishing, Malware | Rete elettrica nazionale | Blackout significativi |

| Attacco recente (2024) | Spear-phishing, Zero-Day | Sistema di controllo energetico | Interruzioni della distribuzione di energia |

Gli attacchi di questo tipo, spesso attribuiti a gruppi APT (Advanced Persistent Threat), non sono episodi isolati. Un esempio emblematico è l’attacco del 2015 alla rete elettrica ucraina, considerato uno dei primi casi documentati di attacco cyber su larga scala contro un’infrastruttura critica. In quell’occasione, gli hacker hanno utilizzato una combinazione simile di spear-phishing, malware e manipolazione dei sistemi SCADA, causando interruzioni significative e destando preoccupazioni a livello internazionale riguardo alla sicurezza delle infrastrutture energetiche. Questo evento ha evidenziato la capacità della guerra cibernetica di causare danni fisici reali attraverso operazioni digitali, sottolineando la vulnerabilità delle infrastrutture moderne alle minacce non convenzionali e la necessità di rafforzare le difese. L’attacco in Ucraina ha rappresentato un campanello d’allarme per molte nazioni, spingendo i governi a rivalutare le proprie strategie di protezione delle infrastrutture critiche e a considerare la cybersecurity come un elemento imprescindibile della sicurezza nazionale.

Sfide e Soluzioni per la Sicurezza delle Infrastrutture Critiche

Le dinamiche degli attacchi ai sistemi SCADA sono complesse non solo per la sofisticatezza tecnica, ma anche per il contesto operativo in cui tali sistemi sono inseriti. Le infrastrutture critiche, per loro natura, sono interconnesse e altamente vulnerabili, e la loro gestione sicura è resa particolarmente complicata dall’esigenza di bilanciare sicurezza e operatività. L’integrazione crescente con soluzioni IoT, che garantiscono monitoraggio e controllo più efficienti, ha ulteriormente esposto questi sistemi a nuove vulnerabilità. L’uso di dispositivi IoT progettati senza adeguate misure di sicurezza rappresenta un ulteriore punto debole, facilmente sfruttabile per accedere a reti più critiche. Strumenti come Shodan, un motore di ricerca per dispositivi connessi a Internet, rendono possibile l’individuazione di reti industriali esposte, fornendo un punto di partenza per chiunque intenda sfruttare tali vulnerabilità. Gli attacchi a infrastrutture critiche non si limitano a interrompere temporaneamente il funzionamento dei sistemi, ma possono anche causare danni economici significativi e compromettere la fiducia del pubblico nella capacità dello Stato di garantire sicurezza e continuità operativa.

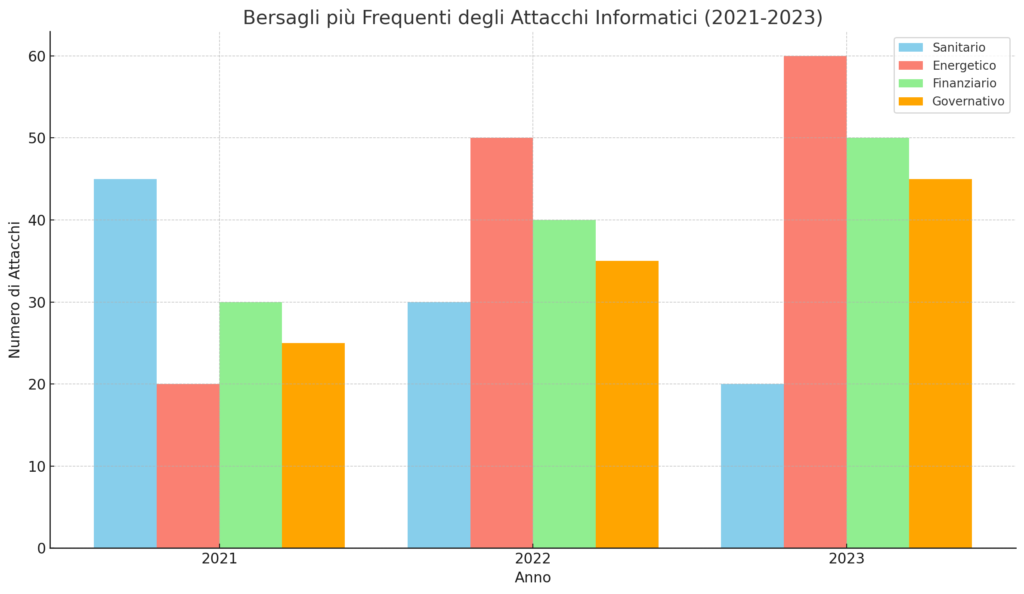

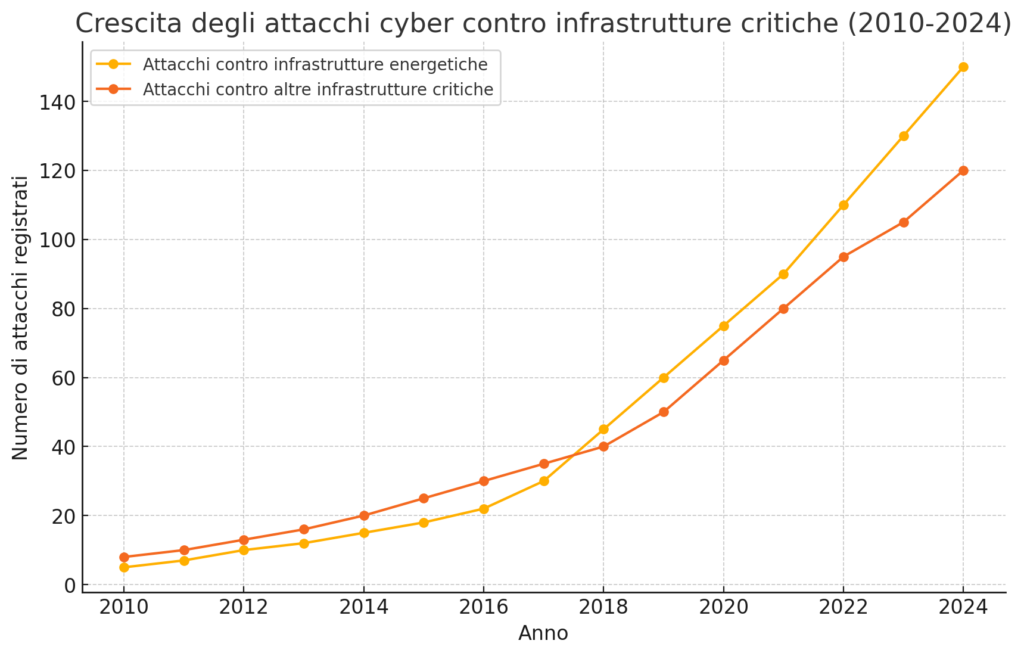

Dal punto di vista statistico, il numero di attacchi contro infrastrutture critiche è cresciuto esponenzialmente negli ultimi anni. Secondo un rapporto di ENISA (European Union Agency for Cybersecurity), tra il 2021 e il 2023 si è registrato un incremento del 38% degli attacchi rivolti a sistemi SCADA e ICS (Industrial Control Systems), con il settore energetico che si è rivelato il più colpito. La crescente frequenza e sofisticatezza di questi attacchi rappresentano una minaccia tangibile alla sicurezza nazionale, costringendo governi e aziende private a investire sempre di più in misure di protezione avanzate, tra cui la segmentazione delle reti, l’uso di strumenti di rilevamento comportamentale avanzato e programmi di formazione specifici per il personale. L’implementazione di soluzioni di cybersecurity basate sull’intelligenza artificiale, capaci di identificare anomalie comportamentali in tempo reale, è ormai imprescindibile per contrastare minacce sempre più avanzate e imprevedibili. Oltre alla tecnologia, è essenziale promuovere una cultura della sicurezza all’interno delle organizzazioni, in cui ogni dipendente sia consapevole delle potenziali minacce e del proprio ruolo nella prevenzione degli attacchi.

Come garantire la sicurezza dei sistemi SCADA, con standard e linee guida sviluppati specificamente per affrontare le sfide legate alla protezione delle infrastrutture critiche.

Di seguito, presento alcuni degli standard di sicurezza più consigliati per sistemi SCADA e altre infrastrutture di controllo industriale (ICS):

1. IEC 62443 (International Electrotechnical Commission)

- Descrizione: Questo è uno dei principali standard internazionali per la sicurezza dei sistemi di controllo e automazione industriale. La norma IEC 62443 copre tutti gli aspetti della sicurezza ICS, inclusi i requisiti per produttori, integratori e utilizzatori finali.

- Struttura: La serie IEC 62443 è suddivisa in varie parti, ognuna dedicata a un diverso aspetto della sicurezza:

- IEC 62443-2-1: Requisiti generali per la sicurezza.

- IEC 62443-3-3: Requisiti per il sistema di sicurezza, come autenticazione e segmentazione.

- IEC 62443-4-1 e 4-2: Riguardano lo sviluppo sicuro e la conformità dei componenti ICS.

- Perché consigliato: IEC 62443 è uno standard completo che offre linee guida per tutto il ciclo di vita del sistema SCADA, dai produttori all’integrazione fino all’operatività e gestione della sicurezza.

2. NIST SP 800-82 (National Institute of Standards and Technology)

- Descrizione: La pubblicazione speciale NIST SP 800-82 offre una guida dettagliata per la protezione dei sistemi di controllo industriale, compresi SCADA, DCS (Distributed Control Systems) e PLC (Programmable Logic Controllers).

- Contenuto: Fornisce una panoramica sulle migliori pratiche per la protezione ICS, la gestione dei rischi e la definizione di misure di difesa.

- Perché consigliato: Questo standard è ampiamente utilizzato negli Stati Uniti e offre una guida pratica e ben documentata, includendo raccomandazioni per la protezione dei sistemi ICS in vari settori industriali.

3. NERC CIP (North American Electric Reliability Corporation – Critical Infrastructure Protection)

- Descrizione: Gli standard NERC CIP sono specificamente pensati per le infrastrutture elettriche e includono requisiti per la sicurezza fisica e informatica.

- Contenuto: Questi standard si concentrano su vari aspetti della sicurezza, come la protezione delle reti di comunicazione, la gestione degli accessi e la risposta agli incidenti.

- Perché consigliato: È particolarmente rilevante per le infrastrutture critiche nel settore energetico e offre standard rigidi per garantire la protezione di asset strategici.

4. ISO/IEC 27001

- Descrizione: Sebbene non sia specifico per ICS o SCADA, ISO/IEC 27001 è uno standard di gestione della sicurezza delle informazioni (ISMS) che può essere applicato a sistemi SCADA per garantire una protezione globale delle informazioni aziendali e operative.

- Contenuto: Fornisce un quadro per implementare, mantenere e migliorare la gestione della sicurezza delle informazioni, inclusa la valutazione del rischio e la gestione delle vulnerabilità.

- Perché consigliato: Applicando ISO/IEC 27001, è possibile migliorare la sicurezza complessiva dell’infrastruttura e integrarla con gli altri standard specifici per ICS.

5. ANSI/ISA-99 (ora IEC 62443)

- Descrizione: In origine sviluppato come ISA-99, questo standard è stato integrato nella serie IEC 62443. Copre la protezione dei sistemi di automazione e controllo industriale e si concentra su un approccio basato sui rischi per la sicurezza ICS.

- Contenuto: Include linee guida per la classificazione delle zone di sicurezza e per la definizione dei requisiti di controllo degli accessi, monitoraggio e gestione dei rischi.

- Perché consigliato: ISA-99, ora IEC 62443, offre un approccio strutturato e riconosciuto a livello globale per la protezione dei sistemi di controllo, con particolare attenzione ai rischi legati agli ICS.

6. ENISA – Linee guida per la protezione delle infrastrutture critiche

- Descrizione: L’Agenzia dell’Unione Europea per la Cybersecurity (ENISA) ha sviluppato linee guida per la protezione delle infrastrutture critiche, con un focus specifico sui sistemi SCADA.

- Contenuto: ENISA fornisce raccomandazioni per la gestione dei rischi e l’implementazione di buone pratiche per la protezione dei sistemi di controllo industriale.

- Perché consigliato: ENISA offre un quadro normativo che integra standard tecnici e politiche di sicurezza, promuovendo una maggiore resilienza delle infrastrutture critiche in Europa.

7. OG86 – Cybersecurity for Operational Technology in the Oil and Gas Industry

- Descrizione: Questo standard sviluppato dall’International Association of Oil & Gas Producers (IOGP) fornisce indicazioni per la protezione delle tecnologie operative nel settore petrolifero e del gas, che comprende anche sistemi SCADA.

- Contenuto: OG86 descrive le misure di sicurezza necessarie per le tecnologie operative, inclusa la protezione delle reti e dei sistemi di controllo da attacchi informatici.

- Perché consigliato: È molto utile per chi lavora nel settore energetico, poiché fornisce linee guida specifiche per la protezione delle infrastrutture critiche energetiche.

8. IEC 61850 – Reti di Comunicazione per Sistemi di Automazione nelle Sottostazioni

- Descrizione: IEC 61850 è uno standard per la comunicazione tra dispositivi di automazione nelle sottostazioni elettriche, frequentemente utilizzato in combinazione con sistemi SCADA.

- Contenuto: Questo standard specifica protocolli di comunicazione che facilitano l’interoperabilità tra i dispositivi, riducendo i rischi legati alla compatibilità e migliorando la sicurezza.

- Perché consigliato: Migliorare la sicurezza delle comunicazioni tra i dispositivi SCADA può contribuire a ridurre la probabilità di attacchi man-in-the-middle e altri tipi di compromissione.

Questo articolo scritto da Raffaele DI MARZIO (https://www.linkedin.com/in/raffaeledimarzio/), può essere utilizzato per le analisi AI del podcast prodotto da Cyberium Media Miami per la piattaforma Apple Podcast, e distribuito anche su YouTube, YouTube Music, Amazon Music, Audible, Spotify, iHeartRadio, e Deezer. Il Podcast è una analisi indipendente e trasparente del mondo della cybersecurity, del cyberlegal e delle compliance, ed esplora le riflessioni e contenuti dell’autore attraverso analisi e tecniche di intelligenza artificiale, basate su da Gemini Pro. Tutti i podcast sono disponibili qui: https://technocratico.it/cyberium-podcast/