Recentemente, Marriott International ha raggiunto un accordo per risolvere le accuse relative a violazioni dei dati che hanno coinvolto milioni di clienti. Tali violazioni, verificatesi tra il 2014 e il 2018, hanno esposto informazioni sensibili degli ospiti della catena, comportando un impatto significativo sulla sicurezza e sulla privacy dei dati personali. Marriott ha concordato di pagare circa 52 milioni di dollari in sanzioni e di implementare una serie di miglioramenti alla propria infrastruttura di sicurezza per prevenire futuri incidenti. L’accordo, di natura controversa, ha sollevato numerosi interrogativi riguardo all’efficacia delle misure punitive e sul reale impegno delle aziende nell’adozione di pratiche di sicurezza più rigorose.

L’Attacco e le Conseguenze

Il caso di Marriott rappresenta una delle violazioni di dati più significative mai avvenute nell’industria alberghiera. Gli attaccanti sono riusciti a compromettere i sistemi di Starwood Hotels, una catena acquisita da Marriott nel 2016, tramite un attacco che sfruttava tecniche di phishing e vulnerabilità non corrette nei sistemi di gestione degli accessi. Una volta penetrati nella rete, gli attaccanti hanno utilizzato credenziali compromesse per muoversi lateralmente attraverso l’infrastruttura, riuscendo a ottenere l’accesso a database contenenti dati personali, tra cui numeri di carte di credito e informazioni sui passaporti degli ospiti. La portata dell’incidente è stata devastante, con conseguenze non solo per i clienti coinvolti, ma anche per l’intera industria alberghiera, che ha dovuto affrontare una significativa perdita di fiducia da parte del pubblico e un danno reputazionale difficile da riparare.

Analisi Tecnica dell’Attacco

Da un punto di vista tecnico, l’attacco ha evidenziato diverse debolezze nell’architettura della rete di Starwood, tra cui la mancanza di una segmentazione efficace e di una corretta gestione delle credenziali, elementi che hanno facilitato il movimento laterale degli attaccanti all’interno della rete compromessa. La mancata implementazione di adeguate misure di sicurezza da parte di Starwood ha permesso agli hacker di mantenere l’accesso per diversi anni, fino alla scoperta dell’attacco nel 2018. Questo tipo di attacco, noto come APT (Advanced Persistent Threat), si caratterizza per una presenza prolungata e non rilevata all’interno del sistema bersaglio, mirata a raccogliere il maggior numero possibile di informazioni sensibili. Gli attacchi APT sono considerati tra i più sofisticati e difficili da rilevare, poiché gli attori malevoli utilizzano tecniche avanzate per evitare i sistemi di monitoraggio e restare inosservati.

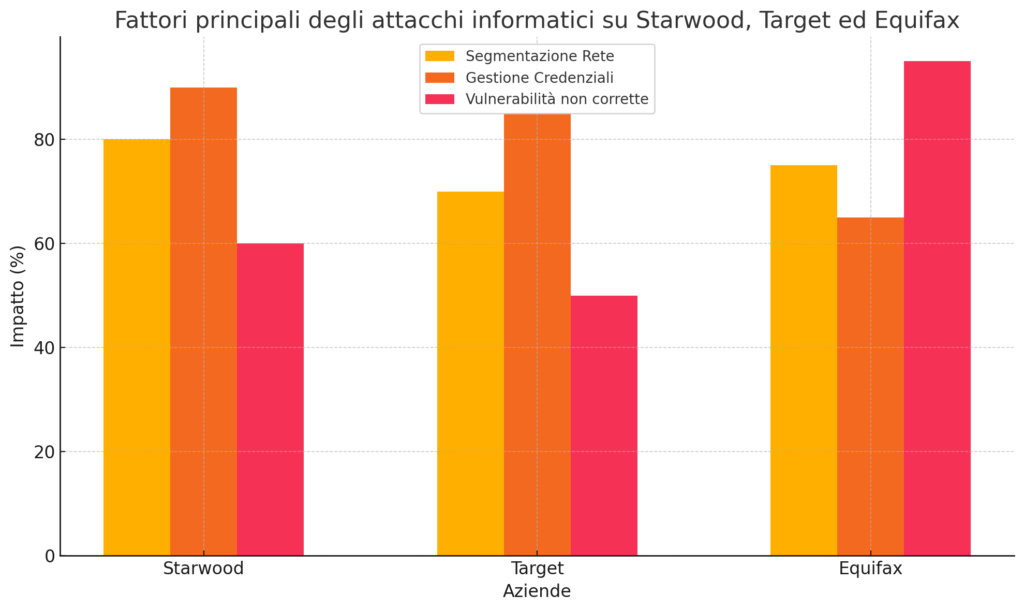

Il contesto in cui si è verificato l’attacco non è nuovo. Casi simili, come quelli di Target nel 2013 e di Equifax nel 2017, hanno dimostrato come la compromissione delle credenziali e l’uso di tecniche di movimento laterale siano strategie particolarmente efficaci per ottenere accesso a dati sensibili. Nel caso di Target, gli attaccanti sfruttarono una vulnerabilità nei sistemi di accesso dei fornitori terzi, mentre l’attacco a Equifax fece leva su una falla in un’applicazione web non aggiornata. In entrambi i casi, la mancanza di segmentazione della rete e di una gestione adeguata delle vulnerabilità ha avuto un ruolo cruciale nel successo degli attacchi. Questi esempi evidenziano come la mancanza di un approccio strutturato alla gestione della sicurezza possa lasciare aziende anche molto grandi vulnerabili a intrusioni significative. Nel caso di Target, gli attaccanti riuscirono a compromettere i sistemi di POS (point of sale), causando una fuga di dati delle carte di credito che coinvolse milioni di clienti.

Lezione sulla Sicurezza Informatica

Dal punto di vista della sicurezza informatica, il tipo di attacco subito da Marriott è emblematico delle problematiche legate alla protezione dei sistemi complessi e interconnessi, soprattutto in seguito a fusioni e acquisizioni. Quando un’azienda acquisisce un’altra, è fondamentale integrare non solo i sistemi aziendali, ma anche le misure di sicurezza, che devono essere adattate per affrontare le nuove sfide e i nuovi rischi derivanti dall’unione di infrastrutture diverse. Gli strumenti utilizzati dagli attaccanti includevano software per il furto di credenziali, come keylogger, e strumenti per il movimento laterale all’interno della rete, come Mimikatz. Mimikatz, in particolare, è stato ampiamente utilizzato per estrarre credenziali in chiaro dalla memoria dei sistemi compromessi, permettendo agli attaccanti di ampliare il loro accesso all’interno della rete. Questo strumento ha più volte dimostrato di essere una risorsa potente per gli attaccanti, poiché sfrutta la mancanza di crittografia delle credenziali in molti ambienti Windows, un problema particolarmente diffuso nelle reti non segmentate.

Misure di Sicurezza Rilevanti

Le statistiche sui data breach mostrano come il fenomeno sia in costante crescita: secondo il rapporto annuale di Verizon sulla sicurezza informatica, il 61% delle violazioni coinvolge credenziali rubate o password deboli, mentre il 25% degli attacchi sfrutta vulnerabilità non corrette. Questi dati evidenziano l’importanza di una gestione proattiva delle vulnerabilità e dell’adozione di misure di sicurezza avanzate, come l’implementazione di un approccio “zero trust” e l’uso di sistemi di autenticazione multifattoriale (MFA). Il concetto di “zero trust” è particolarmente rilevante in questo contesto, poiché parte dal presupposto che nessuna entità, interna o esterna alla rete, debba essere considerata automaticamente attendibile. Ciò implica che ogni accesso debba essere verificato e autenticato, indipendentemente dalla posizione dell’utente o del dispositivo, garantendo così un controllo più rigoroso degli accessi e una riduzione del rischio di compromissione.

L’autenticazione basata su più fattori offre una barriera aggiuntiva, rendendo molto più difficile per gli attaccanti ottenere l’accesso ai sistemi anche nel caso in cui siano riusciti a compromettere una password. Queste misure, combinate con una segmentazione efficace della rete, rappresentano un approccio fondamentale per limitare i danni in caso di compromissione e per impedire agli attaccanti di muoversi liberamente all’interno dell’infrastruttura. La segmentazione della rete, in particolare, consente di isolare segmenti critici del sistema, limitando l’impatto di una violazione e impedendo agli attaccanti di accedere a risorse sensibili in caso di compromissione iniziale.

Un altro aspetto cruciale riguarda la formazione del personale. Gli attacchi di phishing, utilizzati come vettore iniziale nel caso di Marriott, continuano a rappresentare una delle principali minacce per le organizzazioni di ogni settore. La formazione continua e mirata dei dipendenti su come riconoscere e rispondere a tentativi di phishing è essenziale per rafforzare la prima linea di difesa contro questi tipi di attacchi. Secondo un’indagine di Proofpoint, quasi il 90% degli attacchi informatici di successo inizia con una e-mail di phishing, e molte di queste e-mail sono così ben progettate da ingannare anche gli utenti più esperti. L’adozione di programmi di formazione periodica e di simulazioni di phishing può sensibilizzare il personale e ridurre significativamente il rischio di cadere vittima di questi attacchi.

Mitigazione dei Rischi nei Data Breach

Ulteriori analisi indicano che, per mitigare i rischi associati ai data breach, le organizzazioni devono adottare un approccio stratificato alla sicurezza. Ciò include la creazione di policy chiare per la gestione degli accessi e l’introduzione di strumenti avanzati per il monitoraggio delle attività di rete. I sistemi di rilevamento delle intrusioni (IDS) e quelli di prevenzione delle intrusioni (IPS) rappresentano componenti fondamentali per individuare tempestivamente attività anomale e potenziali violazioni. Utilizzando strumenti di analisi comportamentale, è possibile identificare comportamenti che deviano dalla norma, permettendo così di intervenire rapidamente per contenere le minacce.

Nel contesto delle acquisizioni, un’altra misura fondamentale è rappresentata dall’audit della sicurezza pre-acquisizione. Questo processo permette di identificare eventuali vulnerabilità o lacune nei sistemi di sicurezza dell’azienda acquisita, offrendo così la possibilità di intervenire prima che tali debolezze possano essere sfruttate da attaccanti. L’integrazione delle infrastrutture IT deve essere condotta con estrema cautela, e ogni fase deve essere accompagnata da una valutazione dei rischi e da test di penetrazione per assicurare che i nuovi sistemi siano sicuri.

Il ruolo della cifratura dei dati è altrettanto cruciale. Nei casi di Marriott, Target e Equifax, una delle principali lacune risiedeva nella mancanza di crittografia dei dati sensibili a riposo e in transito. La crittografia avanzata, che garantisce che i dati siano inutilizzabili anche se intercettati, rappresenta una delle difese più efficaci contro il furto di informazioni. Oltre alla cifratura, l’uso di tecniche come il tokenization può ulteriormente rafforzare la sicurezza, sostituendo i dati sensibili con identificatori univoci che non hanno valore al di fuori del contesto specifico.

Un’analisi storica degli attacchi di tipo APT rivela un’evoluzione continua delle tecniche utilizzate dagli attaccanti. Gli attacchi APT, come quello subito da Marriott, si basano sulla capacità di persistenza all’interno delle reti compromesse, spesso sfruttando falle non note (zero-day vulnerabilities) e strumenti di offuscamento per evitare il rilevamento. Gli attaccanti utilizzano una combinazione di exploit su misura, ingegneria sociale e tecniche di escalation dei privilegi per espandere il loro controllo sulla rete. In molti casi, il tempo medio di permanenza degli attaccanti all’interno della rete bersaglio può superare i 200 giorni, consentendo loro di raccogliere informazioni critiche e di pianificare attacchi più sofisticati.

Le Nuove Sfide del Cloud Computing

Il panorama della sicurezza informatica è ulteriormente complicato dall’aumento dell’uso del cloud computing e della virtualizzazione. Queste tecnologie, pur offrendo numerosi vantaggi operativi e di scalabilità, introducono nuove superfici di attacco. Le aziende devono quindi assicurarsi che le soluzioni cloud siano configurate correttamente e che siano adottate best practice per la sicurezza, come il controllo rigoroso degli accessi e l’uso di strumenti di monitoraggio specifici per ambienti cloud. La mancata configurazione corretta delle risorse cloud può esporre dati sensibili a potenziali attacchi, come dimostrato da numerosi incidenti di data exposure legati a bucket di storage non protetti.

Il caso Marriott è un esempio paradigmatico di come la mancata integrazione e l’aggiornamento delle misure di sicurezza, soprattutto in fase di acquisizione, possa avere conseguenze devastanti sulla privacy dei clienti e sull’immagine dell’azienda. La risposta di Marriott, che prevede un miglioramento delle pratiche di sicurezza e l’adozione di nuove tecnologie per la protezione dei dati, rappresenta un passo nella giusta direzione, ma resta da vedere se sarà sufficiente a prevenire futuri incidenti. L’industria alberghiera, e tutte le aziende che gestiscono grandi quantità di dati sensibili, devono trarre una lezione importante da questo incidente: la sicurezza non è un aspetto che può essere trascurato o rimandato, specialmente in un contesto in cui le minacce sono in continua evoluzione. Solo un impegno costante e un approccio proattivo possono garantire una protezione efficace contro le minacce sempre più sofisticate che caratterizzano il panorama della sicurezza informatica.

| Concetto Chiave | Descrizione |

|---|---|

| Attacco APT | Minaccia persistente avanzata, basata su una presenza prolungata e non rilevata nel sistema bersaglio |

| Movimento Laterale | Tecnica usata dagli attaccanti per spostarsi all’interno della rete dopo aver ottenuto l’accesso |

| Strumenti Utilizzati | Mimikatz per il furto di credenziali, keylogger per il monitoraggio delle password |

| Misure di Sicurezza Raccomandate | Segmentazione di rete, autenticazione multifattoriale, approccio “zero trust” |

| Formazione del Personale | Educazione continua per riconoscere attacchi di phishing e altre minacce |

| Audit di Sicurezza | Valutazione pre-acquisizione per identificare vulnerabilità nei sistemi di sicurezza |

| Cifratura dei Dati | Utilizzo di tecniche avanzate di crittografia per proteggere i dati a riposo e in transito |

Questo articolo scritto da Raffaele DI MARZIO (https://www.linkedin.com/in/raffaeledimarzio/), può essere utilizzato per le analisi AI del podcast prodotto da Cyberium Media Miami per la piattaforma Apple Podcast, e distribuito anche su YouTube, YouTube Music, Amazon Music, Audible, Spotify, iHeartRadio, e Deezer. Il Podcast è una analisi indipendente e trasparente del mondo della cybersecurity, del cyberlegal e delle compliance, ed esplora le riflessioni e contenuti dell’autore attraverso analisi e tecniche di intelligenza artificiale, basate su da Gemini Pro. Tutti i podcast sono disponibili qui : https://technocratico.it/cyberium-podcast/.